STEVE JOBS

Palo Largo (California), 24-2-55, nace Steve Jobs fundador de Appel.

Fué en el año 76 cuando fundó la Cía, tenía 26 años y ya era millonario. En los años 80 la compañía pasó por grandes dificultades por la competencia que se iba haciendo hueco.

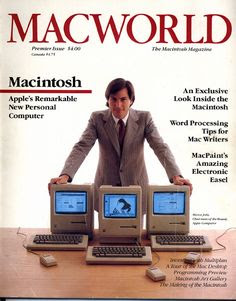

Su reacción fué la de innovar lanzando al mercado el Macinthosh fué el primer ordenador personal que usaba una interfaz gráfica de usuario (GUI) y un ratón en vez de la línea de comandos. El lanzamiento se hizo a lo grande, lo promamó para el descanso del tercer tiempo de descanso del partido de la Super Bowl, el mayor evento deportivo en los EEUU. Consiuió vender más de 155 millones de dólares en Ordenadores Appel.

En septiembre del año 85 Jobs renuncia a su cargo.

Jobs tuvo problemas con directivos de la empresa y se marchó y esta fué a peor.

Regresó a la compañía en el año 97 (estaba hundida) y fué Director Ejecutivo hasta su fallecimiento (5-10 2011). En el año de su vueltaAppel ya superó a Exxon, empresa con mayor capitalización del mundo.

appel, A partir de los años 90 se hizo proveedor de Disney, con lo cual fué el mayor accionista en el mundo del entretenimiento.

En su segunda etapa Appel cambió el modelo de la industria musical, aprobó el lanzamiento de su iPod en 01 y en 03, la tienda online de músicaItunes, pasó a dominar el negocio de la música por su precio tan competitivo(0,99usd) por canción descargada. Fué la mayor tienda a nivel mundial.